Противодействие и профилактика киберпреступности

!! Осторожно мошенники!!

Вам звонят с неизвестного и (или) иностранного номера, как в мессенджерах, так и с использованием обычной мобильной связи представляются сотрудниками компании А1. Поясняют, что Вам необходимо продлить услуги связи (Интернет, могут быть различные (предлоги), после чего в мессенджере предоставляют ссылку либо файл для установки псевдо программы личного кабинета А1, которая внешне схожа с официальной программой А1, однако является вредоносной. После чего неизвестный просит Вас для (продления услуги продиктовать СМС-код от компании А1, тем самым получает доступ к Вашему личному кабинету, в котором может получить информацию о Ваших паспортных данных. Спустя некоторое время с Вами связывается сотрудник Департамента финансовых расследований, который поясняет, что по Вашим счетам перечисляются денежныесредства имеющие отношение к запрещенной деятельности. С целью сбережения собственных денежных средств необходимо их задекларировать, переведя на указанный счет неизвестным, под предлогом НЕ проведения обыска и изьятия их в доход государства.

В случае если Вам поступил звонок от неизвестного необходимо прекратить разговор.

В случае если разговор состоялся и Вы скачали приложение либо предоставили СМС-код А1 неизвестным, немедленно отключите интернет и сообщите о случившемся в милицию.

УВД Бобруйского горисполкома НЕ рекомендует Вам:

> отвечать на звонки в мессенджерах, поступающие с неизвестных номеров, в том числе с иностранных;

> переходить по ссылкам на незнакомые интернет-ресурсы, присланные от неизвестных;

> скачивать различные приложения, поступившие в мессенджере от неизвестных.

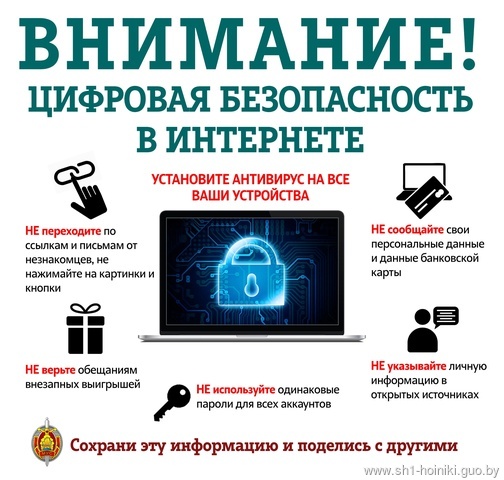

Профилактика Кибербезопасности

Помните, чтобы не стать жертвой:

- ни под каким предлогом никому не передавать, не размещать и не сообщать платежные реквизиты и иную персональную информацию (часто встречаются также способы завладения банковскими реквизитами через соцсеть ВКонтакте и другие);

- использовать все доступные способы защиты, предлагаемые банками (двухфакторную авторизацию, СМС-оповещение о расходных операциях, лимит снятия денежных средств и другие);

- использовать сложные пароли доступа к учетным записям электронной почты, к системам «Интернет-банкинга», социальным сетям и другим интернет-ресурсам;

- не открывать электронные почтовые сообщения, полученные от неизвестных отправителей и не запускать их содержимое;

- не переходить по неизвестным ссылкам и не посещать интернет-сайты сомнительного содержания;

- при посещении интернет-ресурсов обращать внимание на веб-адрес; не соглашаться на установку предложенных неизвестными сайтами программ;

- не устанавливать программы, загруженные из неизвестных источников; не использовать неизвестные мобильные приложения, в которых требуется ввод платежных реквизитов, учетных данных аккаунтов электронной почты, «Интернет-банкинга», социальных сетей или иных интернет-ресурсов;

Кибербуллинг — это агрессия

Не стоит обесценивать эмоции человека, который перенес насилие в интернете. Подверженные травле люди страдают не понарошку, причем это может быть не только психологическая, но и физическая боль.

Отключение интернета и другие санкции не помогут. Лучше всего проявить эмпатию и выразить поддержку.

Фишинг – это кибератака с использованием поддельных писем. Злоумышленники пытаются обмануть получателей электронной почты, убедив их в подлинности и актуальности сообщения. Например, они маскируют письма под запросы из банка или сообщения от коллег, чтобы пользователи переходили по ссылкам или открывали вложения. Цель атаки состоит в том, чтобы обманным путем заставить пользователей раскрыть личную информацию или загрузить вредоносные программы.

Фишинг – одна из старейших угроз интернет-безопасности, возникшая еще в 1990-х годах. Он остается популярным и сегодня, поскольку является одним из самых дешевых и простых способов кражи информации. В последние годы фишинговые сообщения и используемые методы становятся все более изощренными.

Взлом и удаленный доступ

Злоумышленники всегда стремятся использовать уязвимости частной сети или системы для кражи конфиденциальной информации и данных. Технология удаленного доступа предоставляет им дополнительные возможности. Программное обеспечение для удаленного доступа позволяет пользователям получать доступ к компьютеру и управлять им удаленно. Его использование значительно выросло в период пандемии, когда все больше людей работают удаленно.

Протокол, позволяющий пользователям удаленно управлять компьютером, подключенным к интернету, называется RDP – протокол удаленного рабочего стола. Многие компании, независимо от размера, широко используют RDP, поэтому высоки шансы недостаточно надежной защиты сети. Злоумышленники используют различные методы выявления и эксплуатации уязвимостей RDP, чтобы получить полный доступ к сети и ее устройствам. Они могут как самостоятельно осуществлять кражу данных, так и продавать учетные данные в даркнете.

Вредоносные программы и вредоносная реклама

Термин вредоносные программы охватывает все программы: вирусы, черви, трояны и прочие, которые злоумышленники используют для нанесения ущерба и кражи конфиденциальной информации. Любое программное обеспечение, предназначенное для повреждения компьютера, сервера или сети, может расцениваться как вредоносное.

Термин «вредоносная реклама» описывает онлайн-рекламу, распространяющую вредоносные программы. Интернет-реклама – это сложная экосистема, включающая веб-сайты рекламодателей, рекламные биржи, рекламные серверы, сети ретаргетинга и сети доставки контента. Злоумышленники используют эту сложность для размещения вредоносного кода там, где рекламодатели и рекламные сети не всегда могут его обнаружить. Пользователи, взаимодействующие с вредоносной рекламой, могут загрузить вредоносные программы на свое устройство или перейти на вредоносные веб-сайты.

Программы-вымогатели

Программы-вымогатели – это вредоносные программы, блокирующие использование компьютера или доступ к определенным файлам на компьютере, пока не будет уплачен выкуп. Они часто распространяются как троянские программы – вредоносные программы, замаскированные под легальные. После установки программа-вымогатель блокирует экран системы или определенные файлы до тех пор, пока злоумышленники не получат выкуп.

Для сохранения анонимности злоумышленники обычно требуют платежи в криптовалютах, например, биткойнах. Стоимость выкупа варьируется в зависимости от программы-вымогателя и курса обмена цифровых валют. Однако злоумышленники не всегда разблокируют зашифрованные файлы после получения выкупа.

Количество атак программ-вымогателей растет, продолжают появляться новые варианты программ-вымогателей. Наиболее обсуждаемые программы-вымогатели включают Maze, Conti, GoldenEye, Bad Rabbit, Jigsaw, Locky и WannaCry.

Ботнеты

Термин ботнет означает сеть компьютеров, специально зараженных вредоносным ПО с целью выполнения автоматических задач в интернете без разрешения и ведома владельцев этих компьютеров.

Когда компьютер управляется ботнетом, он может использоваться для выполнения злонамеренных действий. К ним относятся:

- Создание фальшивого интернет-трафика на сторонних веб-сайтах с целью получения прибыли.

- Использование компьютера для участия в распределенных атаках типа «отказ в обслуживании» (DDoS), вызывающих сбои в работе веб-сайтов.

- Рассылка спама миллионам пользователей интернета.

- Совершение мошеннических действий и кража личных данных.

- Атаки на компьютеры и серверы.

Компьютеры становятся частью ботнета так же, как и заражаются любой другой вредоносной программой: например, при открытии вложений электронной почты, загрузке вредоносных программ, посещении веб-сайтов, зараженных вредоносными программами. Ботнеты также могут передаваться с одного компьютера на другой по сети. Количество ботов (зараженных компьютеров) в ботнете зависит от способности заражать незащищенные устройства.

Информационная безопасность

Защита информационных ресурсов должна быть:

Постоянной. Злоумышленник в любой момент может попытаться обойти модули защиты данных, которые его интересуют.

Целевой. Информация должна защищаться в рамках определенной цели, которую ставит организация или собственник данных.

Плановой. Все методы защиты должны соответствовать государственным стандартам, законам и подзаконным актам, которые регулируют вопросы защиты конфиденциальных данных.

Активной. Мероприятия для поддержки работы и совершенствования системы защиты должны проводиться регулярно.

Комплексной. Использование только отдельных модулей защиты или технических средств недопустимо. Необходимо применять все виды защиты в полной мере, иначе разработанная система будет лишена смысла и экономического основания.

Универсальной. Средства защиты должны быть выбраны в соответствии с существующими в компании каналами утечки.